Evilnum es un grupo de amenaza persistente avanzado (APT - Advanced Persistent Threat) conocido por dirigir sus ataques a organizaciones financieras tecnológicas (fintech), los investigadores han podido seguirle el rastro desde el año 2018, observando algunos cambios en sus tácticas, donde recientemente incluyeron en ellas un nuevo malware de tipo troyano de acceso remoto (RAT - remote access trojan) basado en Python que puede robar contraseñas, documentos, cookies del navegador, credenciales de correo electrónico, entre otros datos confidenciales.

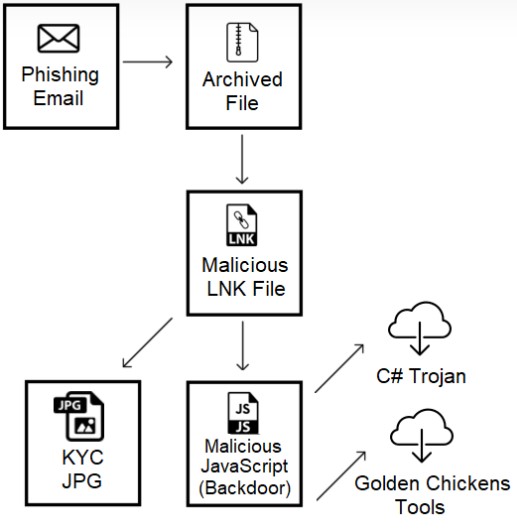

Durante los últimos dos años, Evilnum ha estado relacionado con varias campañas de malware contra compañías en el Reino Unido y Europa, donde estaban involucradas varias backdoors escritas en JavaScript y C#, así como también por medio de herramientas compradas como “Malware-as-a-Services” a Golden Chickens. En el mes de Julio 2020, los investigadores descubrieron que el grupo APT dirigía sus ataques a las empresas por medio de correos electrónicos de tipo spear-phishing, en estos correos había un enlace a un archivo ZIP alojado en Google Drive que al ser descargado y ejecutado el malware robaba licencias de software, información de tarjetas de crédito de clientes, así como documentos de inversiones y trading.

Cadena de infección anterior

En un análisis recientemente publicado por un grupo de expertos en ciberseguridad, revela que el grupo Evilnum no solo ha modificado su cadena de infección, sino que también ha implementado un malware RAT basado en Python, el cual fue denominado como “PyVil RAT”, con la capacidad de recopilar información, tomar capturas de pantalla, Capturar datos de las teclas pulsadas (Keylog), incluso abrir un shell SSH e implementar nuevas herramientas.

Los expertos en ciberseguridad destacan que “desde el primer reporte en 2018 hasta hoy, el grupo ha evolucionado sus técnicas de propagación con diferentes herramientas, manteniendo siempre su enfoque en atacar organizaciones fintech”. Donde “estas variaciones incluyen un cambio en la cadena de infección y persistencia, esta nueva infraestructura está diseñada para expandirse con el tiempo junto con la utilización de un nuevo Python RAT” para espiar a los objetivos infectados.

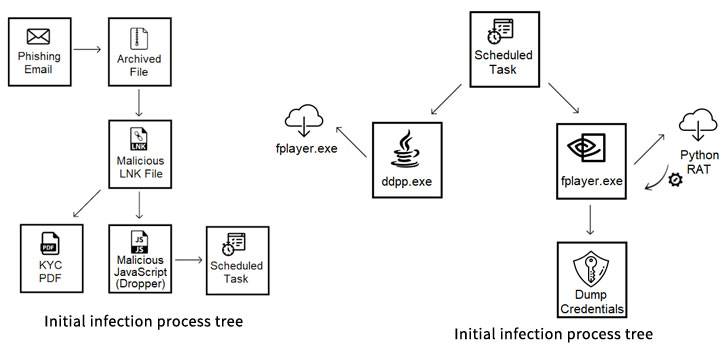

Como método de infección se sigue manteniendo el método inicial de enviar correos spear-phishing con documentos maliciosos haciéndose pasar por clientes conocidos, con la finalidad de engañar a los empleados de la industria financiera a ejecutar el malware, seguido por el método de usar troyanos basados en JavaScript con capacidades de Backdoor para realizar inyecciones remotas de payloads maliciosas que se ofuscaban como ejecutables legítimos, teniendo como nueva característica que el payload enviado es un Python RAT compilado con py2exe que un grupo de expertos llamaron “PyVil RAT”.

Árbol de procesos de infección inicial

En la imagen anterior se puede observar que después del proceso inicial, es seguido por el multiproceso “ddpp.exe”, este cuando es ejecutado, descomprime un shellcode para establecer comunicación con el servidor controlado por el atacante (C2), recibiendo por parte de este un segundo ejecutable cifrado “fplayer.exe” que hace la función de downloader para el Python RAT.

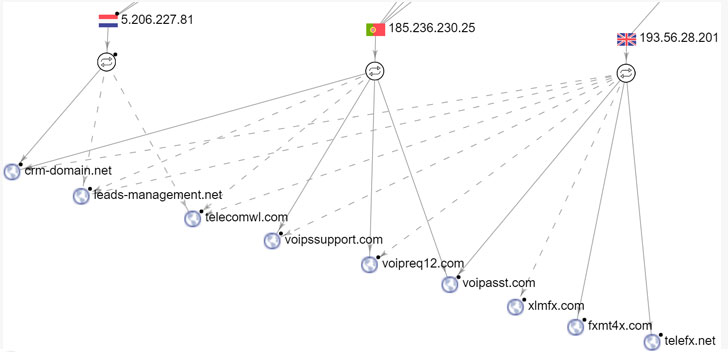

En el reporte los expertos también destacan que en anteriores campañas del grupo, las herramientas de Evilnum evitaron el uso de dominios en la comunicaciones con el C2, utilizando solo direcciones. Pero en su análisis notaron que las direcciones IP cambian a las pocas semanas, pero la lista de dominios asociadas con estas direcciones IP se mantienen creciendo.

Ejemplo: incremento de los dominios asociados

Debido a los constantes cambios a las técnicas de infección, es esencial que las compañías mantengan especial cuidado en los correos que reciben sus empleados y educarlos en que tengan precaución al abrirlos, especialmente cuando contienen archivos adjuntos o enlaces que provengan de remitentes sospechosos o desconocidos.

Indicadores de compromiso (IoC)

Dominios

voipasst[.]com

voipreq12[.]com

telecomwl[.]com

crm-domain[.]net

leads-management[.]net

fxmt4x[.]com

xlmfx[.]com

telefx[.]net

voipssupport[.]com

trquotesys[.]com

extrasectr[.]com

veritechx[.]com

quotingtrx[.]com

vvxtech[.]net

corpxtech[.]com

Direcciones IP

193.56.28[.]201

185.236.230[.]25

5.206.227[.]81

176.107.188[.]175

ddpp.exe (hash)

25c119a7ee5b53212b5992992907a7772610b491ce2992c860dc206d0f3f844d

e678ec3dbccfbd5cf0f303d2841e726ac7628044de5297bf9ebe791d66270a2f

a81f152a31c03b45dbcf29439050bbe080b1f6308b032aebc0205886d1f41e5d

6136309a207b89ccd423f8c087a9cdd633d8f5e78b8ebd576b7750b49274c532

Fuente:

COMENTARIOS