Cisco System es una empresa mundialmente reconocida, dedicada a la fabricación y comercialización de dispositivos de telecomunicaciones, así como también proporciona el servicio de soporte por medio de mantenimiento y consultoría de dichos dispositivos.

La semana pasada Cisco lanzó una actualización para un vulnerabilidad de criticidad alta (CVE-2020-3452) de tipo lectura archivo no autenticado que afecta los software Cisco Adaptive Security Appliance (ASA) y Firepower Threat Defense (FTD), la cual ya está siendo explotada por actores maliciosos, con la finalidad de filtrar información sensible. Por el momento, solo se está usando para leer archivos de origen LUA, pero la parte peligrosa, es que la vulnerabilidad puede usarse para leer otros archivos que puedan ser comprometedores, como la configuración de WebVPN, marcadores, cookies web, parte del contenido web y URL/HTTP.

La descripción oficial de Cisco dice que la vulnerabilidad se debe a una falla de validación de entrada de URLs en peticiones procesadas por un dispositivo afectado. Un atacante puede explotar esta vulnerabilidad al enviar una petición HTTP especialmente diseñada que contenga secuencias de caracteres transversales de directorio hacia un dispositivo afectado. Para su explotación exitosa requiere que el dispositivo esté ejecutando una versión vulnerable y esté configurado con características WebVPN o AnyConnect.

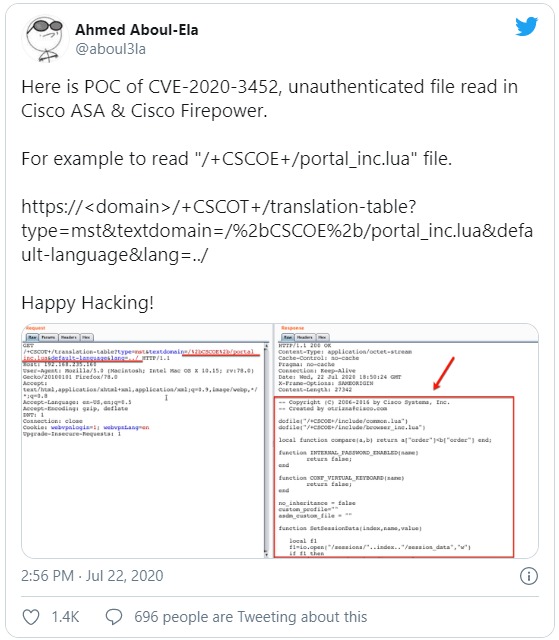

Incluso un experto publicó una PoC por Twitter la forma en como leer los archivos LUA.

PoC de CVE-2020-3452

Luego de dichos anuncios, Cisco confirmó que los intentos de explotación comenzaron al día siguiente. Donde se destaca una investigación de otro grupo de investigadores, el cual realizó un escaneo masivo en búsqueda de dispositivos con ASA / FTD expuestos, encontrando un total aproximado de 85.000. Otro dato interesante según los expertos, revisado el tiempo de actividad que llevan los dispositivos ASA / FTD (Uptime), descrita en otra publicación de sobre otra vulnerabilidad del 2016 que afecta al software Cisco ASA, reveló que aparentemente solo el 10% de los dispositivos Cisco ASA / FTD expuestos se han reiniciado desde el lanzamiento del parche, algo necesario para la aplicación del parche de seguridad.

Fuente:

COMENTARIOS