QNAP es una corporación Taiwanesa especializada en el desarrollo y distribución de dispositivos de almacenamiento conectados a una red (NAS - Network Attached Storage), los cuales suelen ser utilizados para administrar el almacenamiento de datos que son guardados y compartidos por la red a la que son instalados, como asignar privilegios por usuario para leer, escribir, editar y eliminar dichos datos, entre otros servicios.

El día de ayer 27 de Julio, las dos agencias encargadas de la ciberseguridad de Estados Unidos (US) CISA (Cybersecurity and Infrastructure Security Agency) y del Reino Unido (UK) NCSC (National Cyber Security Centre), publicaron una alerta de seguridad que involucra al malware QSnatch, un malware que ha tenido varias versiones a través de los años y afecta a los dispositivos marca QNAP de tipo NAS.

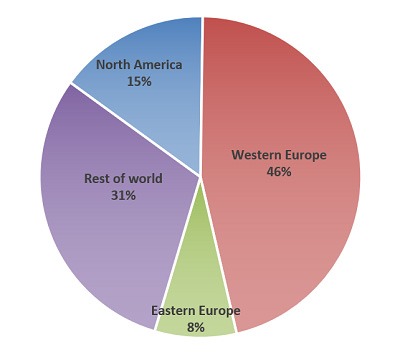

El malware empezó a ser seguido por ambas agencias desde el año 2014, logrando identificar dos campañas de propagación, la primera inició a principio del año 2014 hasta mediados del 2017, la segunda y última registrada, inició a finales del año 2018 hasta finales del 2019. En las alertas se destaca que los ataques incrementaron en gran medida en esta última campaña registrada, donde solo durante el mes de Octubre del 2019 se reportó un crecimiento de dispositivos infectados de 7.000 a más de 62.000 a mediados de Junio del presente año. Según su reporte, el número aproximado de ese total, 7.600 corresponden a US (15%) y 3.900 a UK.

Porcentaje de dispositivos infectados por Geolocalización

Según el análisis de los expertos de ambas agencias, el malware QSnatch tiene varias capacidades y caracteristicas, donde se enfocaron en este reporte en la última versión usada en la campaña de propagación. Según la alerta conjunta, esta nueva versión del malware vino con un conjunto amplio y mejorado de características que incluye funcionalidades en los siguientes módulos:

- CGI password logger: Se encarga de instalar una versión falsa de la página de inicio de sesión para la administración del dispositivo y pasar la autenticación a la página legítima de inicio de sesión.

- Raspador de credenciales.

- Puerta trasera SSH: Permite al ciber atacante ejecutar código arbitrario en el dispositivo afectado de forma remota.

- Exfiltración: Cuando QSnatch es ejecutado, inicia robando unos archivos establecidos en un lista predeterminada, la cual incluye la configuración del sistema y los archivos de registros (logs). Estos son cifrados con la llave pública del actor malicioso y le son enviadas a bajo una infraestructura HTTPS.

- Funcionalidad Webshell para acceso remoto.

Algo importante a destacar es que los expertos de ambas agencias, han analizado las versiones del malware QSnatch y no han logrado determinar como es el proceso de infección inicial de los dispositivos. Aunque, se sospecha que los atacantes pueden estar explotando vulnerabilidades en el firmware de los NAS de QNAP, así como también pueden estar usando credenciales predeterminadas.

En el reporte, los expertos también comentan que no es posible eliminar el malware con actualizaciones, debido a que el malware de forma persistente previene la instalación de actualizaciones. Por motivo a que modifica los archivos del host del sistema, redirigiendo los nombres de dominios principales usados en el NAS a versiones desactualizadas locales.

Ambas agencias, recomiendan con urgencia a los usuarios de dispositivos QNAP seguir las indicaciones de remediación y mitigación ofrecidas por la marca Taiwanesa.

Fuente:

COMENTARIOS