Un troyano de acceso remoto (RAT) es un tipo de malware diseñado para controlar un sistema por medio de una conexión remota, transportado por otro malware de tipo troyano y se suele instalarse sin conocimiento del usuario, con el fin de realizar sus operaciones de forma oculta, incluyendo los software de seguridad, como los antivirus.

Agent.BTZ, también conocido como ComRAT fue visto por primera vez en el 2007 y se le atribuye su desarrollo al grupo de cibercriminales Turla, también conocidos como Snake. ComRAT demostró sus capacidades de propagación como gusano a través de memorias removibles (Pen Drives, Disco Duros externos, etc) en sus inicios. Desde entonces, a lo largo de los años se han visto nuevas versiones con nuevas características que permiten evadir las detecciones de los softwares de protección o mejorar sus funciones maliciosas, aunque siempre con el mismo código fuente. Pero, durante el año 2017 un grupo de investigadores notó la existencia de una nueva versión, con un código base totalmente y mucho más complejo que su predecesor.

Este nueva versión ComRAT v4 aún sigue siendo utilizada, comprobandose por los recientes incidentes detectados en Enero 2020 por los investigadores, donde los ataques fueron dirigidos a dos ministerios de relaciones exteriores y a un parlamento nacional, filtrando documentos con información delicada, utilizando servicios de la nube públicas como OneDrive y 4Shared.

Los investigadores destacan que el uso de ComRAT es exclusivo por el grupo Turla, debido las pruebas recolectadas, como en usar el mismo nombre interno “Chinch”, el protocolo personalizado de comunicación con el comando y control (C2) sobre HTTP y la estructura de red es compartida con otro malware de Turla “Mosquito”.

En la mayoría de casos analizados por los expertos, ComRAT es usado para robar documentos confidenciales. Como desplegando un ejecutable .NET para interactuar un servidor central de base de datos Microsoft SQL, así como también ejecutar varios comandos para recopilar información del Active Directory (AD).

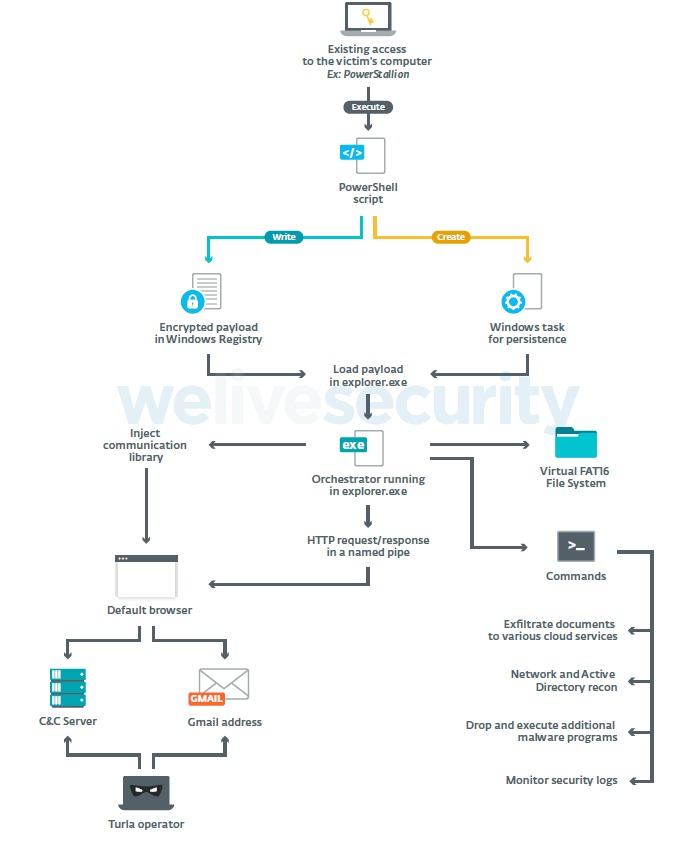

La arquitectura de ComRAT inicia desde la ejecución de un Script PowerShell, el cual crea una tarea que persiste en la ejecutar la carga útil (Payload) en “explorer.exe” y cifra su registro, una vez ejecutado el payload. Con un sistema de archivos con formato “Virtual FAT16”, el payload hará de orquestador de todas las funciones de ComRAT, dichas funciones serán divididas en dos partes, una será para la comunicación con el operador malicioso y la otra será la ejecución de los comandos.

Arquitectura resumida de ComRAT

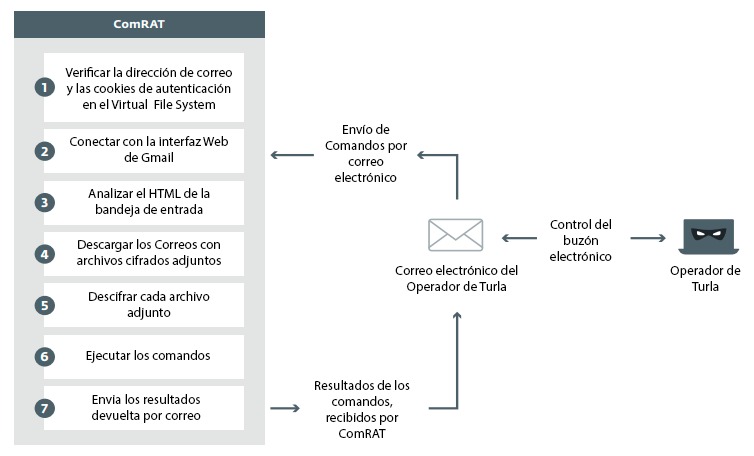

Como podemos ver en la imagen anterior, revela la nueva característica de ComRAT, la cual consiste en comunicar comandos y enviar respuestas al operador malicioso de Turla, utilizando la plataforma de correos electrónicos Gmail. Eso significa que ComRAT posee dos canales de comunicación diferentes, la conocida por su protocolo personalizado HTTP y otra por la interfaz Web Gmail.

Este nuevo módulo, es ejecutado mediante el uso de cookies almacenadas en la configuración, conectándose a la interfaz web de Gmail para verificar la bandeja de entrada, en búsqueda de correos electrónicos específicos con archivos adjuntos, dichos archivos contienen comandos cifrados y estos a su vez, son enviados desde una dirección diferente, como GMX.

Nueva característica de ComRAT

COMENTARIOS