Botnet es un conjunto o grupo de robots informáticos (Bots) dentro de una red, los cuales se ejecutan de forma autónoma y automática. Con el fin de controlar dispositivos de forma remota.

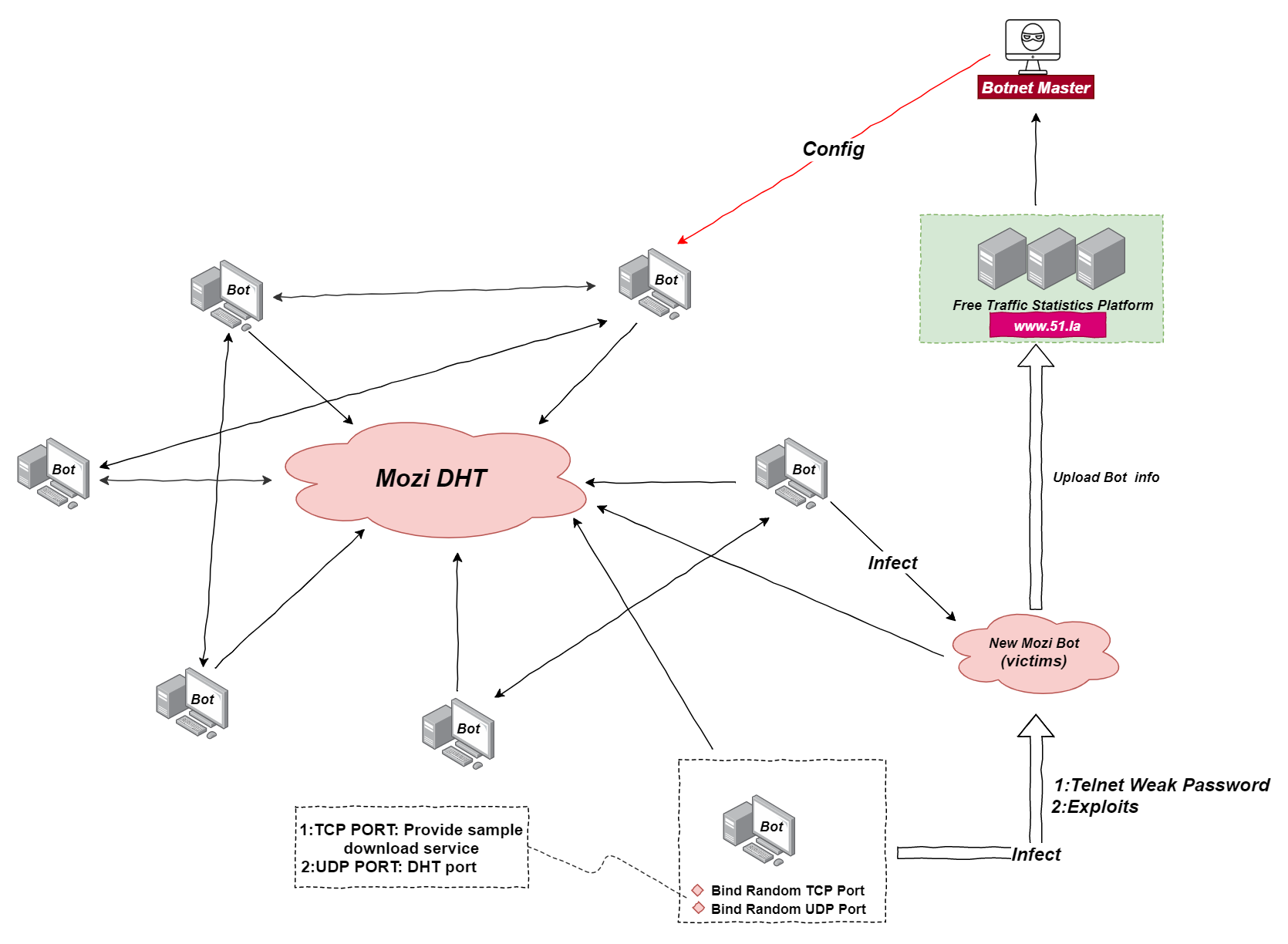

Una nueva Botnet fue encontrada por un grupo de investigadores la cual llamaron “Mozi” (Debido al nombre de los archivos de muestra de propagación “Mozi.m / Mozi.a”), dicha botnet está enfocada en sondear activamente contraseñas débiles de Telnet y tomar el control de los dispositivos integrándolos a una red entre iguales (P2P). Además los expertos destacaron que el principal propósito de la Botnet P2P Mozi, es la de ser usada para ataques de denegación de servicios distribuidos (DDoS).

La botnet implementa una extensión personalizada del protocolo de tabla de Hash distribuida (DTH), basada en el estándar que es comúnmente utilizado por clientes de torrents y otras plataformas para almacenar información de contacto del nodo P2P. Lo cual hace mas rapido el establecer la red botnet sin necesidad de servidores. A su vez los analistas destacaron que también hace más fácil ocultar la carga útil (payload) entre una gran cantidad de tráfico DHT, Mozi usa algoritmos XOR y ECDSA384 (Algoritmo de firma digital de curva elíptica), con la finalidad de garantizar la integridad y seguridad de los componentes de la Botnet, como de la red de nodos P2P.

Botnet Mozi

El método de propagación utiliza Telnet o vulnerabilidad en cualquier enrutador (Router) o CCTV DVR (Grabador de Video Digital de Circuitos Cerrados) que tenga una contraseña débil, iniciando sesión por fuerza bruta, para luego inyectar y ejecutar un payload en los dispositivos. Una vez el malware esté cargado, se activa el bot que automáticamente se unirá a un nodo de una red P2P Mozi. Además de poder recibir instrucciones y ejecutar comandos emitidos desde el administrador de la Botnet (Botnet Master).

Las principales instrucciones aceptadas por Mozi están diseñadas para:

- Lanzar ataques DDoS

- Recolectar y extraer información de el Bot (Bot ID, IP, Puerto, Nombre de Archivo, Puerta de Enlace, Arquitectura de CPU)

- Ejecutar carga útil desde una URL

- Actualizar desde una URL específica (Archivo de configuración)

- Ejecutar comandos personalizados al sistema o al bot.

Desde Arkavia Networks recomendamos encarecidamente actualizar sus dispositivos para evitar este ataque.

Los dispositivos de Netgear, Huawei y D-Link encontrados sin parchar que son altamente vulnerables a ser agregados por Mozi son:

| Dispositivos afectados | Vulnerabilidad |

| Eir D1000 Router | Eir D1000 Wireless Router RCI |

| Vacron NVR devices | Vacron NVR RCE |

| Devices using the Realtek SDK | CVE-2014-8361 |

| Netgear R7000 and R6400 | Netgear cig-bin Command Injection |

| DGN1000 Netgear routers | Netgear setup.cgi unauthenticated RCE |

| MVPower DVR | JAWS Webserver unauthenticated shell command execution |

| Huawei Router HG532 | CVE-2017-17215 |

| D-Link Devices | HNAP SoapAction-Header Command Execution |

| GPON Routers | CVE-2018-10561, CVE-2018-10562 |

| D-Link Devices | UPnP SOAP TelnetD Command Execution |

| CCTV DVR | CCTV/DVR Remote Code Execution |

Indicadores de Compromisos (IoC)

Muestras MD5

- eda730498b3d0a97066807a2d98909f3

- 849b165f28ae8b1cebe0c7430f44aff3

Fuente:

COMENTARIOS